Mandiant presenta il Report ‘Shining a Light on SolarCity’.

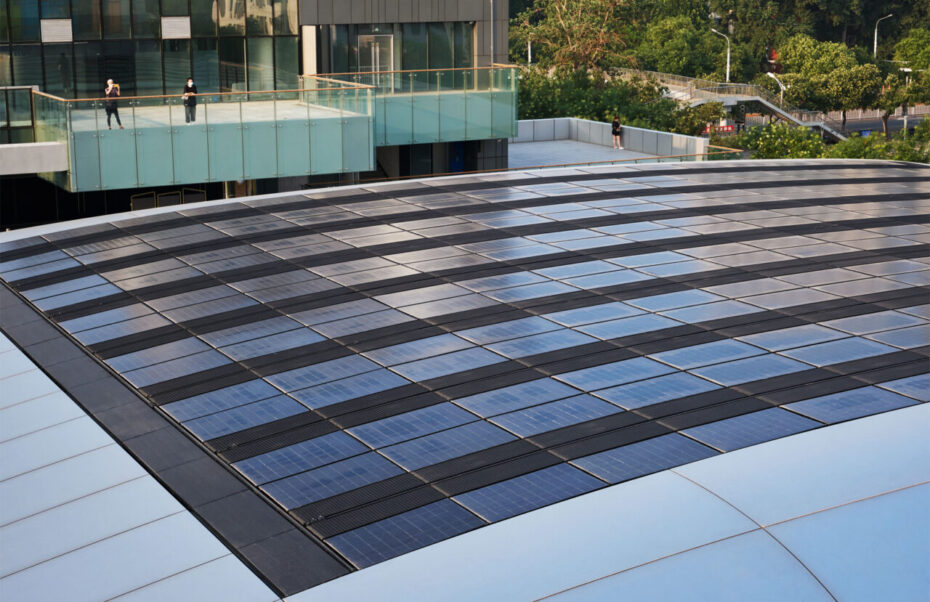

Alla fine del 2019, il Red Team di Mandiant ha rilevato una serie di vulnerabilità all’interno dei dispositivi ConnectPort X2e di Digi International. La ricerca di Mandiant si è concentrata sul dispositivo di SolarCity (ora Tesla) utilizzato per raccogliere i dati negli impianti solari residenziali. La configurazione tipica prevede che SolarCity fornisca un gateway (e cioè il dispositivo X2e) all’utente finale e che tale dispositivo sia collegato sulla rete internet domestica dell’utente tramite un cavo Ethernet, così da inviare i dati sulla gestione dell’energia.

Mandiant ha lavorato indipendentemente con Digi International e Tesla per rimediare a queste vulnerabilità. I due testi in allegato mostrano la metodologia e gli strumenti utilizzati per gli attacchi a questi hardware.

Il primo testo fornisce una panoramica del dispositivo X2e, la ricerca iniziale si è basata su tecniche di riconoscimento via rete, tecniche di ispezione del PCB, il debug fisico dell’interfaccia, le tecniche di chip-off e l’analisi del firmware. Utilizzando queste metodologie Mandiant è riuscita infine a compromettere da remoto il dispositivo X2e come utente non amministrativo grazie a delle credenziali hardcoded (CVE-2020-9306). Il secondo testo mostra come Mandiant abbia ottenuto una shell privilegiata a livello locale sul dispositivo utilizzando attacchi power glitching e abbia sfruttato la vulnerabilità CVE-2020-12878 per effettuare una escalation dei privilegi da remoto e diventare amministratore (root). Queste due vulnerabilità, CVE-2020-9306 e CVE-2020-12878, permettono di compromettere da remoto un dispositivo X2e.

Qualsiasi dispositivo sia inserito su una rete internet domestica e sia accessibile da remoto, può essere violato.

Mandiant ritiene che vedremo sempre più spesso questi attacchi, sia che si tratti di impianti solari residenziali o di sistemi di irrigazione.