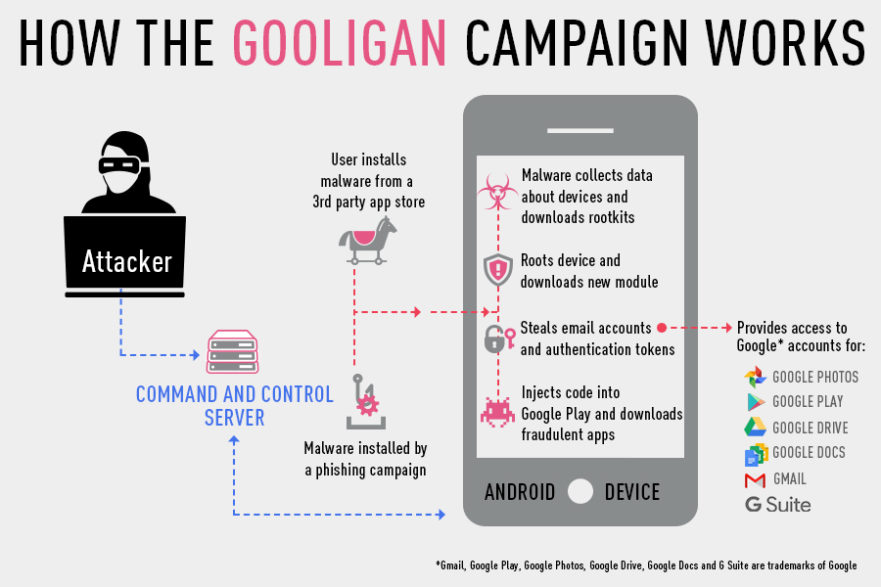

Check Point® annuncia che i ricercatori dell’azienda hanno scoperto una nuova variante di malware Android, che minaccia la sicurezza di più di un milione di account Google. La nuova minaccia di questo malware, chiamata Gooligan, effettua il rooting dei dispositivi Android e ruba indirizzi email e i token di autenticazione in essi custoditi. In possesso di queste informazioni, gli hacker possono avere accesso alle informazioni più sensibili degli utenti, presenti su Gmail, Google Photos, Google Docs, Google Play, Google Drive e G Suite.

“Questo furto di più di un milione di informazioni dagli account Google è inquietante, e rappresenta il prossimo passo degli attacchi informatici”, afferma Michael Shaulov, head of mobile products di Check Point. “Abbiamo notato che gli hacker stanno cambiando strategia, e adesso prendono di mira i dispositivi mobili, per appropriarsi così dei dati sensibili custoditi”.

- Il malware ogni giorno infetta 13.000 dispositivi, e per la prima volta ha effettuato il rooting di più di un milione di dispositivi

- Centinaia di indirizzi email in tutto il mondo sono associati ad account aziendali

- Gooligan colpisce dispositivi con la versione Android 4 (Jelly Bean, KitKat) e 5 (Lollipop), cioè circa il 74% dei dispositivi Android in uso attualmente

- Dopo aver conquistato il controllo totale del dispositivo, gli hacker generano introiti con l’installazione illecita di app da Google Play, facendole pagare alla vittima.

- Gooligan ogni giorno installa almeno 30.000 app sui dispositivi che colpisce, ovvero più di 2 milioni di app dall’inizio della campagna

Check Point ha informato immediatamente il team sicurezza di Google riguardo questo attacco. “Apprezziamo il contributo di Check Point e abbiamo collaborato per capire fino in fondo e affrontare questo problema. Come parte del nostro costante impegno per difendere gli utenti dalla variante di malware Ghost Push, abbiamo compiuto numerosi passi per difenderli e migliorare la sicurezza generale dell’ecosistema Android”, afferma Adrian Ludwig, director of Android security di Google. Tra le varie misure, Google ha contattato gli utenti colpiti e revocato i loro token, eliminato le app colpite da Google Play e ha arricchito la tecnologia Verify App con nuove barriere difensive.

Il team Mobile Research di Check Point ha scoperto il codice di Gooligan per la prima volta nell’app malevola SnapPea, l’anno scorso. Lo scorso agosto, il malware è riapparso sotto forma di una variante nuova, e da quel momento ha infettato almeno 13.000 dispositivi al giorno. Circa il 57% di questi dispositivi si trova in Asia, mentre il 9% circa è in Europa. Centinaia degli indirizzi email a rischio in tutto il mondo sono associati ad email aziendali. L’infezione inizia a propagarsi nel momento in cui un utente scarica e installa un’app infettata da Gooligan su un dispositivo Android vulnerabile, oppure clicca un link malevolo contenuto in un messaggio di phishing.

Check Point ha messo a disposizione uno strumento online gratuito con il quale gli utenti possono controllare se il loro account è stato violato. “Se c’è stata una violazione del vostro account, dovrete installare un sistema operativo pulito sul dispositivo. Questo procedimento complesso si chiama flashing, e consigliamo di spegnere il vostro dispositivo e contattare un tecnico certificato, oppure il provider del vostro servizio, per eseguirne il re-flashing”, ha concluso Shaulov.