In una nuova indagine, gli esperti di Barracuda Networks, principale fornitore di soluzioni di sicurezza cloud-first, mostrano come gli hacker possono servirsi delle regole delle caselle di posta elettronica di account già compromessi per evitare di essere scoperti mentre trasferiscono informazioni al di fuori della rete aziendale attraverso la casella di posta violata.

Un’indagine di Barracuda mostra come gli hacker sfruttano le regole di gestione dei messaggi in arrivo per nascondersi e spostare dati dopo aver violato un account

E non è tutto: gli aggressori possono anche impedire alle vittime di vedere gli avvisi di sicurezza, archiviare determinati messaggi in cartelle nascoste, così che non si trovino facilmente, e cancellare messaggi dei mittenti reali per cui si spacciano nel tentativo di sottrarre denaro.

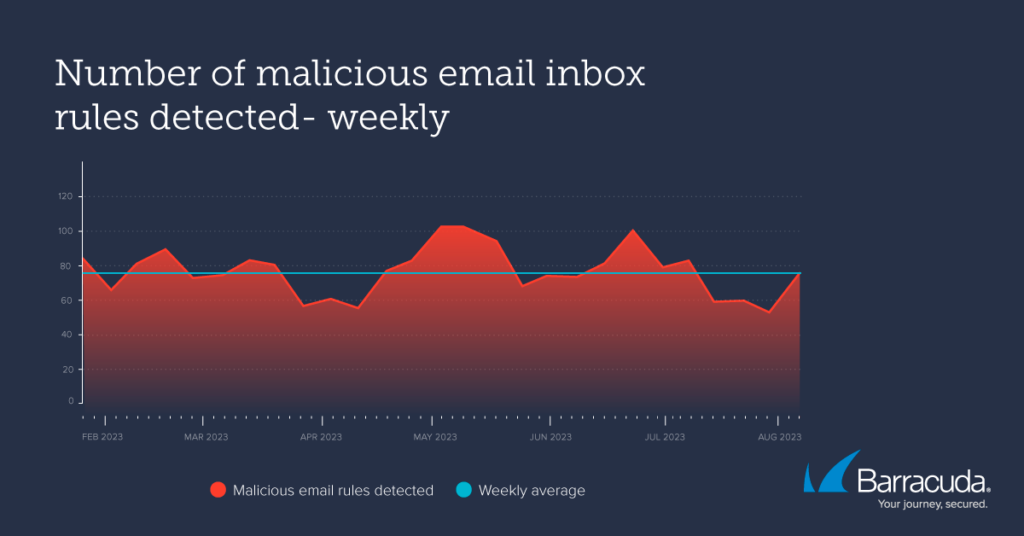

“L’utilizzo malevolo delle regole delle caselle di posta elettronica è una tattica di attacco molto efficace, che consente di non dare nell’occhio e che risulta facilmente attuabile una volta violato un account”, afferma Prebh Dev Singh, Manager Email Protection Product Management di Barracuda. “Il rilevamento delle minacce via e-mail negli anni ha fatto grandi passi avanti e, con l’utilizzo del machine learning, è diventato più semplice individuare la creazione di regole sospette; tuttavia, i nostri dati sui rilevamenti mostrano che gli hacker continuano a usare questa tecnica con successo. La creazione di regole a scopo malevolo rappresenta un grave rischio per l’integrità dei dati e degli asset di un’azienda. Poiché si utilizza dopo la violazione di un account, questa tecnica è il segno del fatto che gli aggressori sono già entrati nella rete ed è necessaria un’azione immediata per estrometterli”.

Una volta che l’account di posta elettronica è stato violato, per esempio tramite phishing o usando delle credenziali rubate, gli hacker possono impostare nella casella e-mail una o più regole automatiche per mantenere stabilmente l’accesso senza essere scoperti. Questo può servire per diversi scopi malevoli, tra cui:

- Sottrarre informazioni o denaro, ritardando il rilevamento. I criminali possono impostare una regola per inoltrare a indirizzi esterni tutte le e-mail contenenti parole chiave sensibili e potenzialmente remunerative, come “pagamento”, “fattura” o “confidenziale”.

- Nascondere specifiche e-mail in arrivo, come avvisi di sicurezza o comunicazioni di comando e controllo. Gli hacker possono spostare questi messaggi in cartelle utilizzate di rado, segnare le e-mail come già lette o, semplicemente, cancellarle.

- Monitorare le attività della vittima e raccogliere informazioni sull’utente o sulla sua azienda, al fine di utilizzarle per ulteriori attacchi e attività malevole.

- Negli attacchi Business Email Compromise (BEC), per impostare regole che cancellano tutte le e-mail in arrivo da un determinato collega della vittima, per esempio un Chief Finance Officer (CFO). Questo permette agli autori dell’attacco di spacciarsi per il CFO, inviando e-mail false per convincere i destinatari a trasferire fondi aziendali verso un conto bancario controllato dagli hacker.

Se non viene scoperta, la regola malevola rimane attiva anche se si modifica la password della vittima, se vengono introdotte l’autenticazione multifattoriale o altre policy di accesso più restrittive, e anche se il computer viene completamente resettato. Finché la regola rimane attiva, continua a funzionare.

Difese efficaci contro le regole malevole nella posta in arrivo

- La forma di protezione più efficace è la prevenzione, ovvero impedire innanzitutto agli aggressori di compromettere l’account.

- Inoltre, servono misure efficaci di rilevamento e risposta agli incidenti per identificare gli account violati e mitigare l’impatto. Per questo, è necessario avere piena visibilità su ogni azione eseguita in ogni casella di posta dei dipendenti, sulle regole create, su ciò che viene modificato o consultato, sulla cronologia dei login, sull’ora, il luogo e il contesto delle e-mail inviate.

- Una protezione basata su AI si avvale di questi dati per creare un profilo di account intelligente per ciascun utente. Qualsiasi anomalia, anche minima, viene immediatamente portata all’attenzione.

- La protezione dal furto d’identità utilizza numerosi elementi, quali dati di login, dati dei messaggi di posta, modelli statistici e regole, per identificare gli attacchi di account takeover.

- Infine, misure di rilevamento e risposta estesi, come Barracuda XDR Cloud Security, e il monitoraggio 24/7 di un Security Operations Center (SOC) contribuiscono a garantire che anche le attività malevole più difficili da rilevare vengano scoperte e neutralizzate.