Il team di ricerca di Check Point Software Technologies, uno dei principali fornitori mondiali di soluzioni di cybersecurity, ha riscontrato alcuni difetti nel modo in cui le app utilizzano le aree di archiviazione all’interno dei sistemi Android.

Questo uso incauto della memoria esterna da parte delle applicazioni potrebbe aprire una porta d’ingresso agli hacker e permettere il verificarsi di azioni poco piacevoli, quali: l’installazione sul cellulare di app non richieste, potenzialmente dannose, interrompere il servizio di app legittime o causare in modo anomalo l’arresto di altre applicazioni, aprendo la porta a possibili iniezioni di codice che verrebbero quindi eseguiti all’interno dell’app attaccata.

Questi attacchi Man-in-the-Disk sono resi possibili quando le applicazioni utilizzano una memoria esterna che non si avvale della protezione sandbox di Android e non applicano in maniera autonoma delle misure di sicurezza. Molte applicazioni, infatti, non conservano i dati all’interno della sandbox di Android, ma li archiviano in memorie esterne, sia che si tratti di una partizione della memoria del dispositivo sia che si tratti di schede SD esterne.

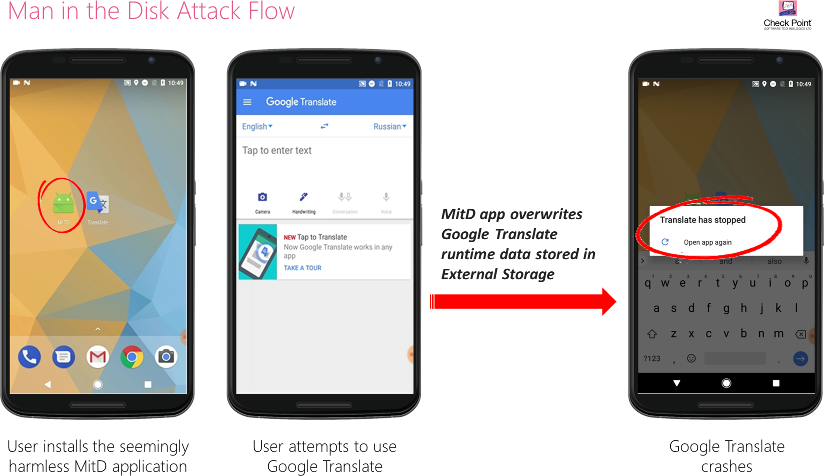

La nuova superficie di attacco individuata dai ricercatori di Check Point permette, così, a un malintenzionato di accedere e di infilarsi all’interno della memoria esterna. Nascondendosi dietro un’app dall’aspetto innocuo scaricata dall’utente, il criminale informatico monitora i dati tra qualsiasi altra app presente sul cellulare e la memoria esterna sovrascrivendoli con i propri dati in modo tempestivo e provocando così un comportamento sbagliato da parte dell’applicazione e, di conseguenza, danni ai proprietari dei dispositivi.

Le applicazioni che, purtroppo, sono state testate e hanno risposto positivamente alle vulnerabilità sono Google Translate, Yandex Translate, Google Voice Typing, LG Application Manager, LG World, Google Text-to-Speech e Xiaomi Browser.