FireEye ha identificato nel dicembre 2018 un gruppo di cyber spionaggio iraniano denominato APT39 responsabile di furti massivi di informazioni personali. FireEye ha iniziato il monitoraggio delle attività legate a questo gruppo da novembre 2014, al fine di proteggere le organizzazioni dalle attività di APT39 fino ad oggi. L’interesse di APT39 per il furto massivo delle informazioni personali lo distingue dagli altri gruppi iraniani rilevati da FireEye, che sono stati collegati ad operazioni di disinformazione per influenzare le opinioni delle persone, ad attacchi distruttivi e ad altre minacce. APT39 si concentra sulle informazioni personali a supporto di operazioni di monitoraggio, tracciamento o sorveglianza al servizio delle priorità nazionali iraniane, o potenzialmente per creare ulteriori accessi e vettori per facilitare future campagne di attacco.

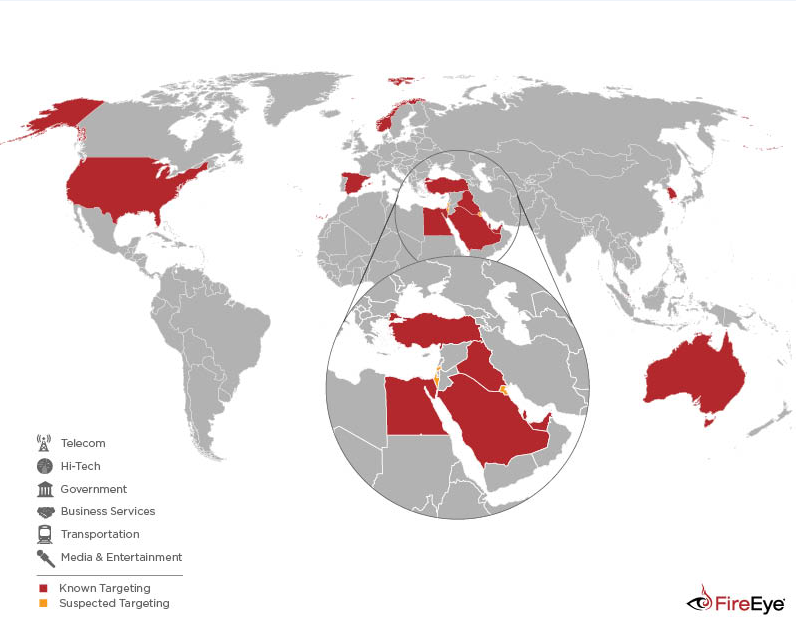

APT39 è stato istituito per riunire precedenti attività e metodi utilizzati da questo gruppo e le sue attività si allineano ampiamente con quelle di un gruppo chiamato pubblicamente “Chafer”. Tuttavia, vi sono differenze in ciò che è stato riportato pubblicamente a causa delle variazioni nel modo in cui le organizzazioni tracciano l’attività. APT39 utilizza principalmente le backdoor SEAWEED e CACHEMONEY insieme ad una specifica variante della backdoor POWBAT. I suoi obiettivi sono su scala globale, tuttavia le attività si sono concentrate principalmente nel Medio Oriente. APT39 ha dato priorità al settore delle telecomunicazioni, con un’ulteriore focus sull’industria del turismo, le aziende IT che la supportano e l’industria high-tech.

Intento operativo

L’attenzione di APT39 per le industrie delle telecomunicazioni e del turismo suggerisce l’intenzione di effettuare operazioni di monitoraggio, tracciamento o sorveglianza nei confronti di specifici individui, di raccogliere dati proprietari o dei clienti per scopi commerciali od operativi, che rispondano a requisiti strategici legati alle priorità nazionali, o di creare ulteriori accessi e vettori per facilitare campagne di attacco future. Gli enti governativi che vengono presi di mira suggeriscono un potenziale intento secondario di raccogliere dati geopolitici che possano giovare al processo decisionale degli Stati. Considerati i dati oggetto di attenzione da parte di APT39 si presuppone che la missione chiave sia quella di tracciare o monitorare gli obiettivi di interesse, raccogliere informazioni personali, compresivi degli itinerari di viaggio e di raccogliere i dati dei clienti dalle aziende di telecomunicazioni.

Indicatori del legame con l’Iran

Indicatori del legame con l’Iran

FireEye ritiene con una moderata fiducia che le operazioni di APT39 siano condotte a sostegno degli interessi nazionali iraniani sulla base del fatto che gli obiettivi erano concentrati nel Medio Oriente, infrastrutture, tempistiche e somiglianze con APT34, un gruppo che si allinea vagamente con l’attività riportata pubblicamente come “OilRig”. Mentre APT39 e APT34 condividono alcune similitudini, tra cui i metodi di distribuzione del malware, l’utilizzo della backdoor POWBAT, le nomenclature usate per l’infrastruttura e le sovrapposizioni a livello di obiettivi, FireEye considera APT39 come un gruppo diverso da APT34 dato l’uso di una diversa variante di POWBAT. È possibile, però, che questi due gruppi lavorino insieme e condividano certe risorse.

Ciclo di vita dell’attacco

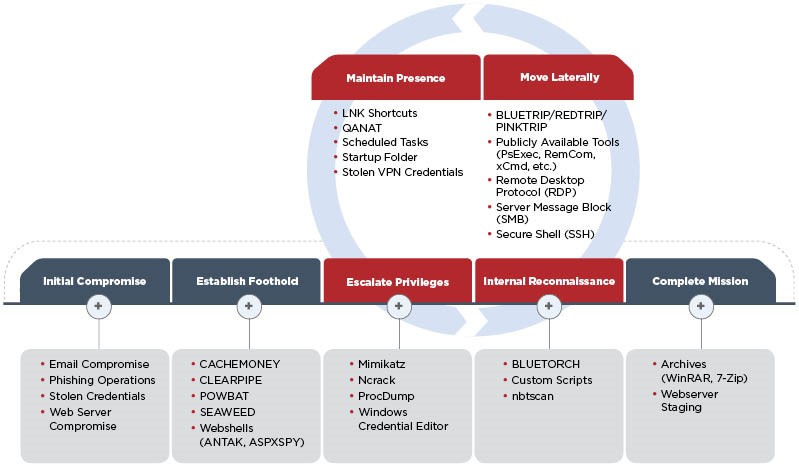

APT39 utilizza diversi malware e tool sia proprietari sia pubblicamente disponibili in tutte le fasi del ciclo di vita dell’attacco.

Initial Compromise: per la compromissione iniziale, FireEye Intelligence ha osservato che APT39 sfrutta email di spear phishing con allegati e/o link malevoli, che comportano un’infezione con POWBAT. APT39 spesso registra e sfrutta domini che si fingono servizi web legittimi e organizzazioni di rilievo per le vittime. Inoltre, questo gruppo ha identificato e sfruttato vulnerabiltà nei server web delle proprie vittime per istallare web shells, come ANTAK e ASPXSPY, e ha utilizzato delle credenziali valide rubate per compromettere gli Outlook Web Access (OWA) esposti su Internet.

Establish Foothold, Escalate Privileges, and Internal Reconnaissance: Dopo la fase della compromissione, APT39 sfrutta backdoor proprietarie come SEAWEED, CACHEMONEY e una specifica variante di POWBAT per stabilire un punto di appoggio nell’ambiente della vittima. Durante la fase di “escalation” dei privilegi, sono stati usati strumenti liberamente disponibili come Mimikatz e Ncrack, oltre a strumenti legittimi come Windows Credential Editor e ProcDump. La fase di Internal Reconnaissance è stata eseguita utilizzando script personalizzati e strumenti liberamente disponibili come il tool di scansione delle porte BLUETORCH.

Lateral Movement, Maintain Presence, and Complete Mission: APT39 effettua movimenti laterali attraverso tantissimi strumenti come Remote Desktop Protocol (RDP), Secure Shell (SSH), PsExec, RemCom e xCmdSvc. Sono stati utilizzati anche strumenti proprietari come REDTRIP, PINKTRIP e BLUETRIP per creare proxy SOCKS5 tra host infetti. In aggiunta, all’utilizzo di RDP per il movimento laterale, APT39 ha utilizzato questo protocollo per mantenersi all’interno dell’ambiente della vittima. A completamento della missione, APT39 solitamente archivia i dati rubati con strumenti di compressione come WinRAR o 7-Zip.

Sono presenti alcuni indicatori che dimostrano una certa propensione di APT39 al bypass dei sistemi di detection messi in campo dai difensori della rete delle vittime. Ad esempio è stata vista usare una versione modificata di Mimikatz, che è stata riprogettata per evitare, in un caso il rilevamento anti-virus e in un secondo caso, dopo aver ottenuto un primo accesso, per recuperare credenziali al di fuori dell’ambiente della vitttima esenza essere identificati.

“APT39 è il quarto gruppo di cyber threat iraniano che FireEye ha elevato al titolo di Advanced Persistent Threat. APT39 si distingue dalle altre attività di cyber spionaggio iraniane, in quanto si concentra sul furto di informazioni personali, mentre altri gruppi iraniani, generalmente, hanno come obiettivo informazioni governative e commerciali e a supporto di attacchi distruttivi. L’attenzione alle informazioni personali di APT39 probabilmente è a supporto di attività di pianificazione, monitoraggio e tracciamento di operazioni di intelligence al servizio delle priorità nazionali dell’Iran. FireEye ha aiutato a proteggere i propri clienti da questo gruppo e ne monitora le attività dal novembre 2014”, dichiara Benjamin Read, Senior Manager of Cyber Espionage Analysis di FireEye.