FireEye, Inc., l’intelligence led security company, ha rilevato attività di spionaggio informatico da parte di due gruppi russi, che hanno come obiettivo i governi europei in vista delle prossime Elezioni Europee.

L’obiettivo di questi attacchi, in continua crescita dalla metà del 2018, sono gli stati membri della NATO.

FireEye ritiene che i due gruppi a capo di questa attività, APT28 e Sandworm Team, siano entrambi sponsorizzati dalla Russia. Oltre a rivolgere le proprie attenzioni ai governi europei, hanno preso di mira i media in Francia e Germania, i gruppi di opposizione in Russia e le organizzazioni LGBT che hanno legami con la Russia.

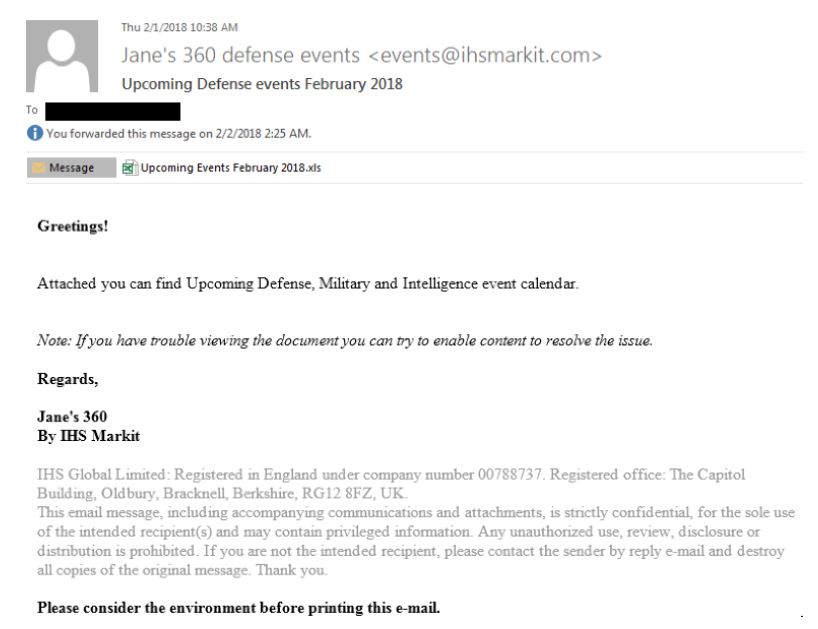

Il metodo più comune di compromissione iniziale è lo spear phishing, che prevede l’invio di email alle vittime, con l’obiettivo di indurle a cliccare su link e allegati malevoli.

Vengono così consegnati documenti con malware o link che portano a siti con finte pagine di login per intercettare le credenziali degli utenti.

Per aumentare le probabilità di successo, gli attaccanti sono soliti utilizzare domini internet simili a quelli che sono di uso comune e quindi considerati sicuri dalle vittime. Per esempio, nell’ultimo periodo, sono state inviate diverse email ai governi europei contenenti link che sembravano rimandare a veri siti web governativi. Le email, inoltre, mostrano un mittente simile a quello autentico, così da indurre i destinatari a cliccare un link per modificare, ad esempio, la propria password, e così condividerla con l’attaccante.

“Questi attaccanti cercano poi di avere accesso alle reti delle vittime per raccogliere informazioni, che possano così permettere alla Russia di prendere decisioni politiche più ponderate, oppure prepararsi per diffondere dati e danneggiare un particolare partito o candidato politico prima delle elezioni europee”, ha dichiarato Benjamin Read, Senior Manager of Cyber Espionage Analysis di FireEye. “Il legame tra questa attività e le Elezioni Europee deve essere confermato, ma i molteplici sistemi di voto e i partiti politici coinvolti nelle elezioni creano un’ampia superficie di attacco per gli hacker”.

L’attività di APT28 e Sandworm Team sembra essere allineata, ma gli strumenti e i metodi utilizzati dai due gruppi differiscono. Sandworm Team tende a utilizzare strumenti disponibili pubblicamente, mentre APT28 utilizza strumenti costosi e ha sviluppato exploit zero-day. Questa tipologia di attacchi sfrutta delle vulnerabilità nei software, prima ancora che i produttori ne siano a conoscenza e quindi prima ancora che un aggiornamento di sicurezza o patch sia reso disponibile.

Ove possibile, FireEye ha notificato le organizzazioni colpite dopo aver identificato gli attacchi.