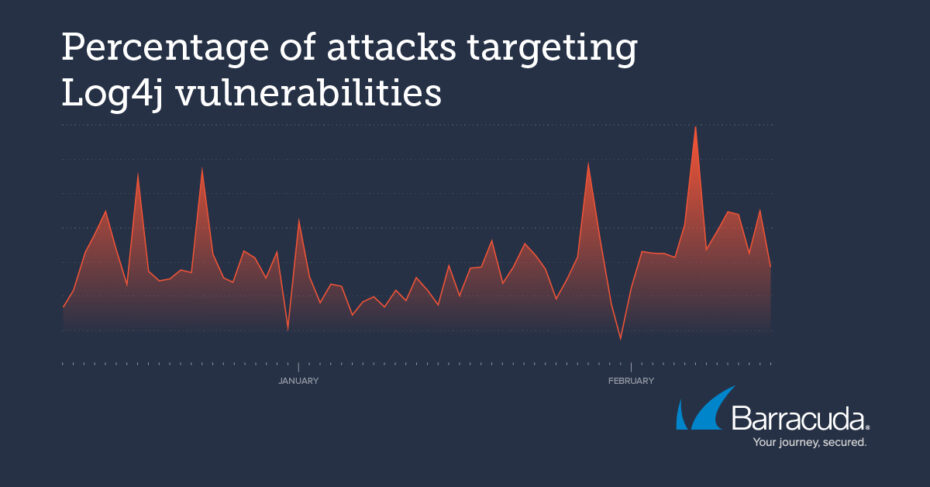

l complesso di vulnerabilità Log4Shell nel software Log4j è noto da più di due mesi. I ricercatori di Barracuda hanno analizzato gli attacchi e i payload individuati dai sistemi a partire dal 10 dicembre scorso, scoprendo che il volume di attacchi lanciati per tentare di sfruttare queste vulnerabilità è rimasto relativamente costante negli ultimi due mesi, con qualche alto e basso. Data la popolarità del software, il potenziale di sfruttamento della vulnerabilità e il profitto creato quando la compromissione ha successo, probabilmente questo genere di attacchi non si fermerà, almeno sul breve periodo.

Per quanto il volume di attacchi su queste vulnerabilità rimanga costante, i ricercatori di Barracuda hanno scoperto alcuni dettagli interessanti sul modo in cui questi attacchi hanno origine. La maggioranza degli attacchi proviene da indirizzi IP statunitensi: metà di questi è associato a AWS, Azure e altri data center.

Altri luoghi di origine sono Giappone, Germania, Olanda e Russia. Questi sono gli indirizzi IP che hanno effettuato le scansioni e tentato le intrusioni. Il payload vero e proprio è invece recapitato da altri siti compromessi o host VPS.

La minaccia

Log4j è un framework di audit del logging basato su Java che fa parte di un progetto Apache. Le funzioni Apache Log4j <=2.14.1 JNDI usate nella configurazione, messaggi di log e parametri non proteggono contro LDAP controllati dagli hacker e altri endpoint collegati a JNDI. Un hacker in grado di controllare i messaggi di log o i parametri dei messaggi di log può eseguire un codice arbitrario caricato dai server LDAP quando il message lookup substitution è abilitato. La vulnerabilità impatta sulle configurazioni di default di diversi framework Apache, quali Apache Struts2, Apache Solr, Apache Druid e Apache Flink, utilizzati da molte organizzazioni tra le quali Apple, Amazon, Cloudflare, Twitter, Steam ecc.

La vulnerabilità viene sfruttata inviando una particolare stringa al software Log4j, il che significa che è semplice da sfruttare, mentre l’esteso utilizzo di questo software implica che vi siano molteplici vettori di attacco.

Attacchi alle installazioni VMware

Col passare del tempo, i ricercatori di Barracuda hanno notato report dai quali appariva che il gruppo ransomware Conti stava cercando di compromettere installazioni VMware usando la vulnerabilità Log4Shell. Ora, per quanto si sappia, questi sono prevalentemente movimenti laterali dall’interno della rete. I ricercatori di Barracuda non hanno osservato molti casi di attacchi ransomware contro installazioni VMware e pensano che si tratti di un’isolata minaccia interna.

Come proteggersi da questo genere di payload

Il modo migliore per proteggersi dagli attacchi Log4Shell consiste nell’aggiornamento all’ultima versione di log4j. Mantenere aggiornati il software e le librerie aiuta a fare sì che le vulnerabilità siano corrette tempestivamente.

A causa del crescente numero di vulnerabilità individuate nelle applicazioni web, la protezione dagli attacchi è divenuta progressivamente più complessa. Soluzioni WAF/WAF-as-a-Service, conosciute anche come servizi Web Application and API Protection (WAAP), può aiutare a proteggere le applicazioni web in quanto riuniscono in un unico prodotto di semplice utilizzo tutte le più recenti soluzioni di sicurezza.