Non più di dieci account e-mail colpiti alla volta e richieste di denaro contenute, così i truffatori del web cercano di restare nell’ombra

Una indagine di Barracuda Networks dello scorso luglio ha dimostrato che le truffe via e-mail a scopo di estorsione, in cui le vittime vengono minacciate di divulgare materiale imbarazzante o illecito sul loro conto, colpiscono non più di dieci account di posta elettronica aziendale alla volta e avanzano richieste di denaro contenute, pari a circa 1.000 dollari in bitcoin. Queste tattiche servono a non allertare potenziali vittime, team di sicurezza e sistemi di pagamento.

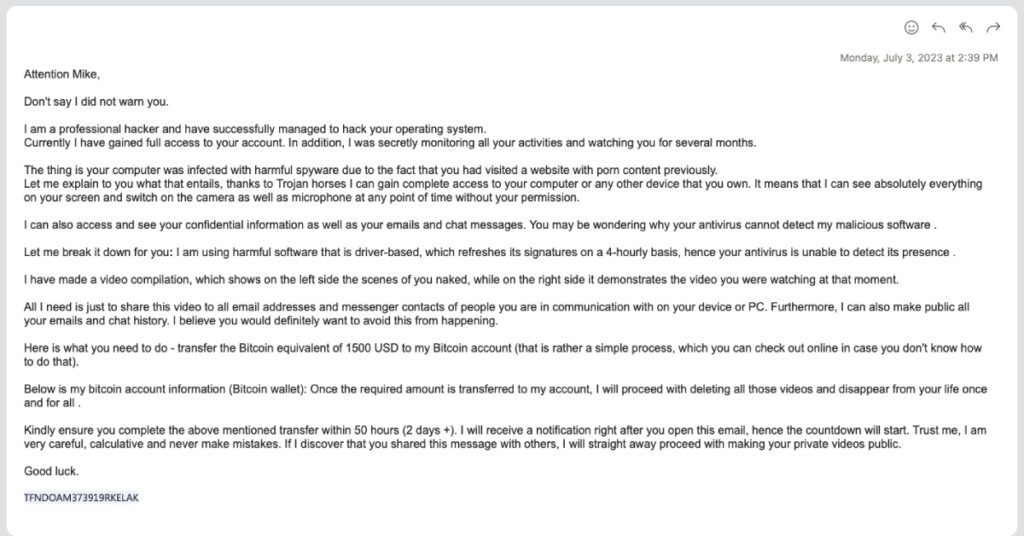

Un gruppo di ricercatori della Columbia University ha analizzato oltre 300.000 e-mail identificate come truffe ricattatorie dai sistemi di rilevamento basati su AI di Barracuda in un periodo di 12 mesi. L’obiettivo generale era comprendere l’infrastruttura finanziaria utilizzata dagli aggressori per le e-mail estorsive. Gli attacchi a scopo di estorsione minacciano di diffondere contenuti compromettenti, come foto, video o dettagli di un’attività online illecita, a meno che la vittima paghi i criminali, di solito in criptovalute come i bitcoin.

Comprendere lo schema d’attacco

Indagine Barracuda: le tattiche dei cyber criminali per tenere le truffe a scopo di estorsione fuori dal radar

Il team della Columbia University ha raggruppato le e-mail con ricatto in base agli indirizzi dei wallet per bitcoin in esse contenuti. Ha ipotizzato che un truffatore utilizzasse lo stesso portafoglio digitale per diverse operazioni e, dunque, che a un singolo wallet corrispondesse un singolo aggressore. I ricercatori hanno individuato 3.000 indirizzi di wallet per bitcoin unici, 100 dei quali apparivano nell’80% delle e-mail. Questo suggerisce che un numero relativamente limitato di truffatori sia responsabile della maggior parte delle e-mail di estorsione.

Il team ha anche analizzato il campo “mittente” per ciascuna e-mail estorsiva. Ha ipotizzato che un autore utilizzasse lo stesso account per i messaggi di posta inviati in un singolo attacco, ma che potesse servirsi di diversi account per altri attacchi. I ricercatori hanno scoperto che il 97% degli account mittenti ha inviato meno di dieci e-mail malevole ciascuno e che il 90% degli attacchi ha richiesto pagamenti di cifre inferiori a 2.000 dollari in bitcoin.

“La nostra analisi suggerisce che le truffe a scopo di estorsione vengano attuate da un numero relativamente ristretto di autori, ciascuno dei quali sferra numerosi attacchi su scala ridotta con richieste di pagamento moderate”, dichiara Asaf Cidon, Professore Associato di Ingegneria Elettronica della Columbia University. “Queste somme piuttosto modeste aumentano le probabilità che le vittime collaborino con l’estorsore, mentre il numero relativamente basso di e-mail per ciascun mittente aiuta gli aggressori a non essere rilevati dalle tecnologie di sicurezza tradizionali e dalle misure anti-frode dei gestori di pagamenti; inoltre, li aiuta a non attirare l’attenzione delle forze dell’ordine e dei media, evenienza che potrebbe allertare le potenziali vittime della truffa”.

Proteggere i dipendenti e le aziende

“Gli attacchi a scopo di estorsione devono essere presi sul serio dai team di sicurezza, specie quando colpiscono le persone attraverso i loro indirizzi e-mail di lavoro”, afferma Nishant Taneja, Senior Director, Product Marketing, Email Protection di Barracuda. “Come è riuscito il truffatore a impossessarsi dei dettagli dell’account? Sono rimasti esposti o sono stati rubati in un dato momento? Oppure il destinatario ha utilizzato il proprio account e il dispositivo di lavoro per attività inappropriate, come visitare siti web discutibili? Entrambi gli scenari hanno delle implicazioni di sicurezza sia per le aziende sia per le vittime. Tali circostanze possono essere imbarazzanti e stressanti, e potenzialmente aumentano la probabilità che una vittima decida di pagare”.

I team di sicurezza possono adottare alcune misure essenziali per proteggere i dipendenti e l’intera azienda dalle truffe a scopo di estorsione. Tra queste, l’investimento in soluzioni di sicurezza dell’e-mail basate su AI, che sono in grado di rilevare e bloccare tali messaggi prima che raggiungano il destinatario, nonché di impedire agli aggressori di prendere il controllo degli account e di utilizzare l’azienda come punto di partenza per altri attacchi. A tutto ciò è auspicabile abbinare un’attività di formazione dei dipendenti e policy che scoraggino l’uso dell’e-mail aziendale per accedere a siti di terze parti o archiviare contenuti personali e sensibili sui dispositivi di lavoro, ma che offrano anche un luogo sicuro e riservato per segnalare un incidente.

Maggiori dettagli sulla ricerca sono disponibili a questo link.